Как китайские хакеры американцев ломали

Китайские шпионы внедрились в цепочку поставок и атаковали

порядка 30 американских компаний.

В 2015 году компания Amazon начала присматриваться к стартапу под названием Elemental Technologies, который мог бы помочь в расширении её сервиса потокового видео, известного сегодня как Amazon Prime Video. Компания Elemental Technologies, расположенная в Портленде, производила программное обеспечение для сжатия больших видеофайлов и их оптимизации для разного типа устройств. При помощи технологий этой компании осуществлялась трансляция Олимпийских игр в режиме онлайн, обеспечивалась связь с Международной космической станцией и передавать материалы с беспилотников в Центральное разведывательное управление. Контракты Elemental Technologies в сфере национальной безопасности не были основной причиной предполагаемого приобретения, но хорошо дополняли портфель текущих госконтрактов Amazon, такими как высокозащищенное облако, которое Amazon Web Services создавала для ЦРУ.

По словам человека, знакомого с этим процессом, для проведения комплексной проверки AWS наняла стороннюю компанию для тщательной проверки безопасности Elemental Technologies. Первая проверка выявила ряд серьезных проблем, что побудило AWS внимательнее присмотреться к основному продукту Elemental Technologies: дорогостоящим серверам, которые клиенты устанавливали в своих сетях для сжатия видео. Эти серверы для Elemental Technologies собирались компанией Super Micro Computer Inc. из города Сан-Хосе (широко известной как Supermicro), которая помимо всего прочего является одним из крупнейших в мире поставщиков материнских плат для серверов, микросхем с оптоволоконными многоконтактными соединениями и конденсаторов, которые активно используются при строительстве больших и малых центров обработки данных. В конце весны 2015 года сотрудники Elemental Technologies упаковали несколько серверов в коробки и отправили их в канадскую провинцию Онтарио для проведения тестирования сторонней компанией безопасности.

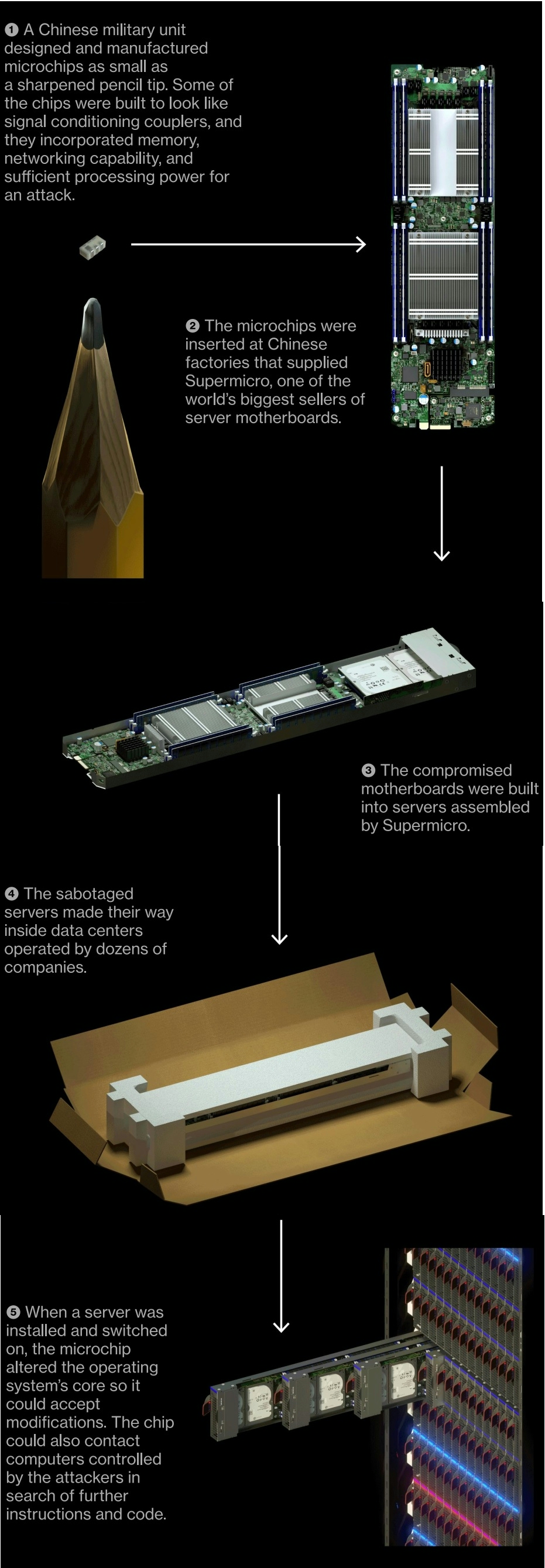

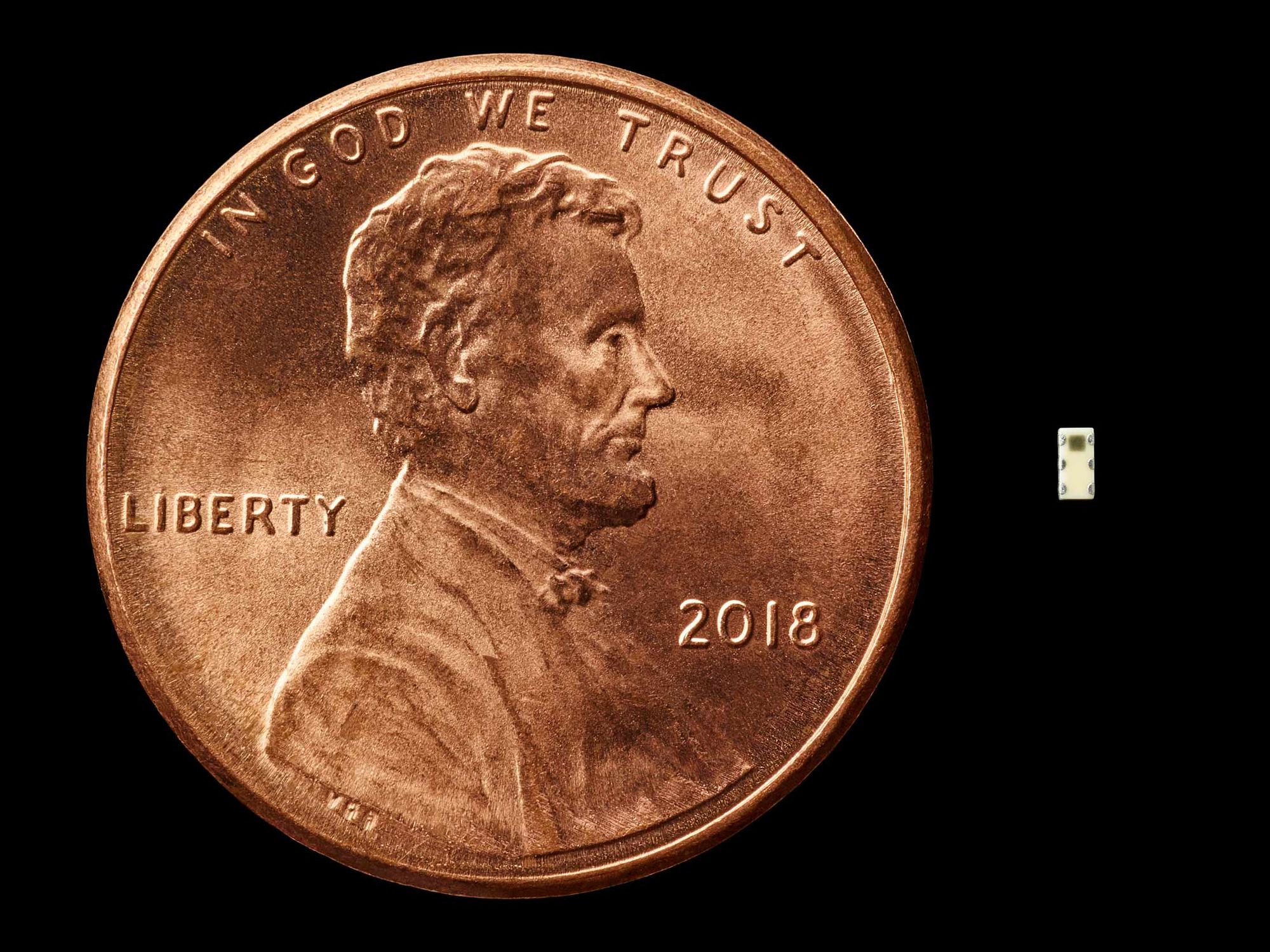

В материнских платах серверов тестеры обнаружили крошечный микрочип, размером не больше рисового зернышка, которого не было в изначальном дизайне плат. Amazon сообщила об обнаружении властям США, что вызвало состояние шока в американском разведывательном сообществе. Серверы Elemental Technologies использовались в центрах обработки данных Министерства обороны (Department of Defense), в операциях Центрального разведывательного управления (Central Intelligence Agency) с беспилотниками и в бортовых сетях военных кораблей ВМС, а Elemental Technologies была лишь одним из сотен клиентов Supermicro.

В ходе последовавшего за этим сверхсекретного расследования было установлено, что чипы позволяли злоумышленникам создавать скрытые соединения из сетей, куда поставлялись «инфицированные» машины. По словам нескольких человек, знакомых с делом, следователи обнаружили, что чипы были установлены на китайских заводах.

Эта атака была более серьезной, чем обычные инциденты, к которым привык весь мир. Взломы аппаратных средств сложнее осуществить, и они потенциально более опасны, так как позволяют организовать долгосрочный, скрытый доступ, на получение которого разведывательные организации готовы тратить время и деньги.

Существует два способа при помощи которых шпионы могут изменять внутренности компьютерного оборудования. Один из них, известный как перехват, заключается в манипулировании устройствами во время транспортировки от производителя к покупателю. Как стало известно от бывшего подрядчика Агентства национальной безопасности (National Security Agency) Эдварда Сноудена (Edward Snowden) этот подход предпочитают использовать американские разведывательные организации. Другой метод предполагает внесение изменений прямо во время производственного процесса.

В мире есть только одна страна, которая имеет огромное преимущество при осуществлении такого рода атак: Китай, который, по некоторым оценкам, производит 75 процентов всех мобильных телефонов в мире и 90 процентов персональных компьютеров. Тем не менее, чтобы осуществить атаку такого уровня, необходимы детальные знания о конструкции целевого продукта, точный подбор и сборка компонентов на заводе и уверенность в том, что скомпрометированные устройства попадут в нужное место через глобальную логистическую цепочку – это сродни тому, как бросить палку в реку Янцзы в надежде на то, что она прибьется к берегу в Сиэтле. «Вероятность встречи с качественно исполненным проектом по внедрению «закладок» в широко используемое аппаратное обеспечение примерно равняется вероятности наблюдения за бегущим по радуге единорогом – процесс разработки аппаратного обеспечения настолько закрыт, что к работе аппаратной части обычно относятся как к черной магии», говорит Джо Гранд (Joe Grand), эксперт по аппаратному обеспечению и основатель Grand Idea Studio Inc.

Но именно это и обнаружили американские исследователи: по уверениям двух официальных лиц чипы были добавлены оперативниками из Народно-освободительной армии Китая (People’s Liberation Army) прямо в процессе производства. В компании Supermicro шпионы китайского правительства, похоже, нашли идеальный канал для того, что американские чиновники теперь называют самой значительной атакой на цепочку поставок, которая была совершена против американских компаний.

По словам одного из чиновников, расследование показало, что в конечном итоге атака затронула почти 30 компаний, включая крупный банк, государственных подрядчиков и самую дорогую компанию в мире – Apple Inc. Apple была важным клиентом Supermicro и планировала заказать более 30 000 ее серверов в течение двух лет для новой сети центров обработки данных. Три высокопоставленных инсайдера в Apple утверждают, что летом 2015 года компания тоже обнаружила вредоносные чипы на материнских платах Supermicro и в следующем году Apple разорвала отношения с Supermicro.

В заявлениях, отправленных по электронной почте, Amazon (которая объявила о приобретении Elemental Technologies в сентябре 2015 года), Apple и Supermicro оспорили краткое изложение репортажа Bloomberg Businessweek. «Информация о том, что AWS знала о компрометации цепочки поставок, проблеме с вредоносными чипами или модификации оборудования при приобретении Elemental, не соответствует действительности», написала Amazon. «В этом вопросе мы можем быть предельно ясны: Apple никогда не находила модифицированных чипов, «аппаратных закладок» или уязвимостей, намеренно заложенных в какой-либо сервер», указала в своем ответе Apple. «Мы по-прежнему не знаем ни о каком подобном расследовании», написал представитель компании Supermicro Перри Хейс (Perry Hayes). Правительство Китая не стало напрямую отвечать на вопросы о модификации серверов Supermicro, выпустив заявление, в котором, в частности, говорилось: «Безопасность цепочки поставок – это вопрос, вызывающий всеобщую озабоченность, и Китай также является жертвой». Федеральное бюро расследований (Federal Bureau of Investigation) и Управление директора национальной разведки (Director of National Intelligence), представляющие ЦРУ и АНБ, отказались от комментариев.

На опровержения компаний ответили шесть действующих и бывших высокопоставленных сотрудников национальной безопасности, которые в беседах, начавшихся во время администрации Обамы и продолжившихся при администрации Трампа, подробно рассказали об обнаружении чипов и правительственном расследовании. Один из этих чиновников и два человека из AWS предоставили обширную информацию о том, как атака была проведена в Elemental Technologies и Amazon; чиновник и один из инсайдеров также рассказали о сотрудничестве Amazon с правительством США. Помимо трех инсайдеров Apple, четыре из шести американских чиновников подтвердили, что Apple стала жертвой спланированной атаки. В целом, 17 человек подтвердили примеры несанкционированных модификаций оборудования Supermicro. Источникам была предоставлена анонимность, поскольку информация носит конфиденциальный, а в некоторых случаях и секретный характер.

По словам одного из правительственных чиновников, целью Китая было получение долговременного доступа к ценным корпоративным секретам и правительственным сетям.

Известно, что никакие данные не были похищены, но последствия атаки продолжают проявляться. Администрация Трампа сделала компьютерное и сетевое оборудование, включая материнские платы, основным объектом последнего раунда торговых санкций против Китая, и чиновники Белого дома (White House) дали понять, что, по их мнению, в результате этого компании начнут переносить цепочки поставок в другие страны. Такой сдвиг может успокоить чиновников, которые уже много лет предупреждают о необходимости скорейшего обеспечения безопасности цепочки поставок – хотя причины обеспокоенности никогда не раскрывалась.

В 2006 году у трех инженеров из штата Орегон возникла идея – cпрос на мобильное видео рос лавинообразно, и они предположили, что производители видео-контента столкнутся с необходимостью конвертации видео, оптимизированного для просмотра на телевизоре, в различные форматы, необходимые для просмотра на смартфонах, ноутбуках и других устройствах. Чтобы удовлетворить ожидаемый спрос, инженеры основали компанию Elemental Technologies, собрав, по словам одного из бывших советников компании, гениальную команду для написания кода, который адаптировал бы сверхбыстрые графические чипы, производимые для высококлассных видеоигровых автоматов. Полученное программное обеспечение значительно сократило время, необходимое для обработки больших видеофайлов. Затем Elemental Technologies загружала своё программное обеспечение на изготовленные на заказ серверы, украшенные зеленым логотипом.

По словам бывшего советника компании, серверы Elemental Technologies продавались по цене до 100 000 долларов за штуку, а прибыль достигала 70 процентов. Двумя крупнейшими первыми клиентами Elemental Technologies были мормонская церковь, которая использовала технологию для передачи проповедей в конгрегации по всему миру, и индустрия фильмов для взрослых.

Elemental Technologies также начала сотрудничать с американскими разведывательными организациями – в 2009 году компания объявила о партнерстве с In-Q-Tel Inc., инвестиционным подразделением ЦРУ, что открыло путь к использованию серверов Elemental Technologies в проектах обеспечения национальной безопасности правительства США. Публичные документы, включая собственные рекламные материалы компании, показывают, что серверы использовались в центрах обработки данных Министерства обороны для обработки записей с беспилотников и камер наблюдения, на военных кораблях ВМС для передачи данных о воздушных миссиях и в правительственных зданиях для обеспечения безопасных видеоконференций. Клиентами компании были также НАСА (NASA), обе палаты Конгресса и Министерство внутренней безопасности (Department of Homeland Security). Благодаря своему профилю компания Elemental Technologies быстро стала мишенью для иностранных спецслужб.

Компания Supermicro стала первым кандидатом на создание серверов Elemental Technologies, штаб-квартира которой располагалась к северу от аэропорта Сан-Хосе. Компания была основана Чарльзом Ляном (Charles Liang), тайваньским инженером, который учился в аспирантуре в Техасе, а затем переехал на западное побережье, где и основал вместе с женой Supermicroв 1993 году. В то время в Кремниевой долине активно развивалось направление аутсорсинга, который позволил тайваньским, а затем и китайским производителям проторить дорожку к американским потребителям, и Лян удачно воспользовался моментом – несмотря на то, что оборудование Supermicro производилось за рубежом, но оно разрабатывалось прямо под боком крупнейших клиентов, что положительным образом сказывалось на имидже компании.

Сегодня компания Supermicro продает больше материнских плат для серверов, чем любой другой производитель – она также доминирует на рынке плат, используемых в компьютерах специального назначения, от аппаратов МРТ до систем вооружения, объем которого составляет 1 миллиард долларов. Материнские платы производства Supermicro можно встретить в серверных установках, создаваемых на заказ, в банках, хедж-фондах, провайдерах облачных вычислений и веб-хостингах, а также во многих других заказчиках. Supermicro владеет сборочными предприятиями в Калифорнии, Нидерландах и Тайване, но ее основной продукт – материнские платы – производятся китайскими подрядчиками.

Обладая значительным штатом квалифицированных инженеров (большинство из которых – тайванцы и китайцы), компания предлагает своим клиентам широкий выбор продукции. Каждую неделю в компанию поставляется большой выбор блюд китайской кухни, а многие телефонные конференции проводятся по два раза: один раз для работников, говорящих только на английском языке, а второй – на мандаринском наречии. Последние, по словам людей, побывавших на обоих версиях совещаний, более продуктивны. Тесные связи с Китаем, а особенно широкое использование мандаринского языка, облегчило китайской стороне понимание деятельности Supermicro и, по всей видимости, позволило разработать план проникновения в компанию. (Американский чиновник сказал, что правительственное расследование изучает вопрос о том, были ли шпионы внедрены в Supermicro или другие американские компании для осуществления атаки).

К 2015 году, обслуживая более 900 клиентов из 100 стран, Supermicro получила доступ к широкому кругу крайне чувствительных целей. «Когда речь заходит о компании Supermicro,то необходимо понимать, что в мире аппаратного обеспечения она занимает положение, сравнимое с Microsoft в области программных средств. Нанесение удара по платам производства Supermicro сравнимо с атакой на Microsoft Windows», прокомментировал бывший сотрудник американской разведки, изучавший Supermicro и ее бизнес-модель.

Задолго до появления признаков атаки в сетях американских компаний источники в американской разведке сообщали, что китайцы планируют внедрение модифицированных микрочипов в цепочку поставок. Источники не смогли уточнить про какие именно чипы идет речь, т.к. в США ежегодно поставляется огромное количество различных электронных компонентов и изделий. Но в первой половине 2014 года, по словам информированного источника, осведомленного об обсуждениях на высоком уровне, сотрудники разведки обратились в Белый дом с более конкретной информацией: китайские военные осуществляют приготовления по несанкционированной модификации чипов в материнских платах Supermicro, предназначенных для американских компаний.

Информация была поразительной, но и проблемы, которые она создавала, тоже – широкое оповещение клиентов Supermicro могло привести к тому, компания, являющаяся крупнейшим американским производителем аппаратного обеспечения, понесла бы огромные убытки, а из разведданных не было ясно, против кого была направлена операция и каковы её конечные цели. Кроме того, не имея точного подтверждения о произведенной атаке, ФБР не могло инициировать расследование, а Белый дом потребовал держать администрацию в курсе дела.

Apple обнаружила подозрительные чипы в серверах Supermicro примерно в мае 2015 года, после обнаружения странной сетевой активности и проблем с прошивкой. Двое из высокопоставленных инсайдеров Apple говорят, что компания сообщила об этом инциденте ФБР, но подробности о том, что она обнаружила, держались в секрете. По словам одного из американских чиновников, когда правительственные следователи проводили самостоятельный поиск улик, Amazon независимо от них обнаружила уязвимость и предоставила доступ федеральным властям к подозрительному оборудованию. Это дало бесценную возможность спецслужбам и ФБР, которое к тому времени уже вело полноценное расследование, увидеть в действии модифицированные чипы.

По словам одного источника, знакомого с закрытым отчетом, подготовленным для Amazon сторонним подрядчиком по безопасности, а также второго источника, который видел цифровые фотографии и рентгеновские снимки чипов, включенные в более поздний отчет, подготовленный службой безопасности Amazon, чипы на серверах Elemental Technologies были разработаны так, чтобы быть как можно более незаметными. Серые или белесые по цвету, они больше походили на соединители для формирования сигнала, чем на микрочипы, и поэтому их вряд ли можно было обнаружить без специального оборудования. В зависимости от модели платы чипы немного различались по размеру, что позволяет предположить, что на разные фабрики злоумышленники поставляли разные партии модифицированных чипов.

Официальные лица, знакомые с ходом расследования, говорят, что главная роль подобных модифицированных чипов – предоставление скрытого удаленного доступа злоумышленникам. Иными словами, модифицированные чипы, установленные на оборудование производства Supermicro, вносили изменения в логику работы базовых инструкций. Изменение логики работы происходило в тот момент, когда фрагменты операционной системы, хранящиеся во временной памяти платы передавались на обработку в центральный процессор сервера. Модифицированный чип размещался на плате таким образом, чтобы иметь возможность подменять информацию, внедряя свой собственный код или изменяя порядок инструкций, которые передавались на исполнение центральному процессору – даже небольшие изменения программного кода могут привести к катастрофическим последствиям.

В связи с небольшими размерами модифицированных чипов, объем содержащегося в них кода также был небольшим. Но они были способны делать две очень важные вещи: сообщать устройству о необходимости связаться с одним из нескольких анонимных компьютеров в Интернете, на которых был загружен более сложный код, и подготовить операционную систему устройства к принятию этого нового кода. Модифицированные чипы были сконструированы таким образом, что имели подключение к контроллеру управления материнской платой – своего рода суперчипу, который администраторы используют для удаленного входа на проблемные сервера, что дает им доступ к наиболее чувствительному коду даже на тех машинах, которые вышли из строя или выключены.

Эта система позволила злоумышленникам изменить работу устройства, не привлекая лишнего внимания. В качестве иллюстрации можно рассмотреть гипотетический пример: где-то в недрах операционной системы Linux, которая используется во многих серверах, есть код, который авторизует пользователя, сверяя набранный пароль с зашифрованным. Модифицированный чип может изменить часть этого кода так, что сервер не будет проверять пароль – и готово! Защищенная машина открыта для всех пользователей. Модифицированный чип также способен похищать ключи шифрования для безопасных коммуникаций, блокировать обновления безопасности, которые нейтрализуют атаку, и открывать несанкционированные соединения с узлами в Интернет. Если будет замечена какая-то аномалия, её, скорее всего, отнесут к разряду «багов». «Модифицированное оборудование может открыть любые двери», комментирует Джо Фицпатрик (Joe FitzPatrick), основатель Hardware Security Resources LLC – компании, которая обучает специалистов по кибербезопасности методам взлома оборудования.

Американские чиновники и раньше ловили Китай на экспериментах с аппаратным взломом, но с проектами такого масштаба они еще не сталкивались. Под угрозой оказалась безопасность глобальной цепочки поставок, но потребители и большинство компаний даже не знали об этом. Следователям ещё предстояло выяснить, как злоумышленники скрытно проникли в производственный процесс Supermicro и сколько американских компаний пали жертвой предпринятой атаки.

В отличие от программных взломов, манипуляции с оборудованием оставляют различимые глазом следы – компоненты оставляют следы в виде транспортных накладных и счетов-фактур, печатные платы имеют серийные номера, которые можно отследить. По словам человека, осведомленного о ходе расследования, для установления источника модифицированных чипов американские спецслужбы провели проверку цепочки поставок Supermicro в обратном направлении (от покупателя к производителю).

Еще в 2016 году, по данным DigiTimes, новостного сайта, специализирующегося на исследовании цепочек поставок, у Supermicro было три основных производителя материнских плат: два со штаб-квартирами на Тайване и один в Шанхае. Когда такие поставщики завалены крупными заказами, они иногда передают работу субподрядчикам. Чтобы выйти на след, американские детективные агентства использовали огромный инструментарий, имеющийся в их распоряжении – они изучали перехваченные сообщения, собирали информацию от агентов на Тайване и в Китае, и даже проверяли телефонные разговоры влиятельных политических и экономических лиц. В конце концов, американцы установили источник модифицированных чипов на четырех заводах-субподрядчиках, которые собирали материнские платы Supermicro в течение как минимум двух лет.

Наблюдая за взаимодействием между китайскими чиновниками, производителями материнских плат и посредниками, агенты получили представление о том, как происходил процесс модификации и подмены. В некоторых случаях к менеджерам заводов обращались люди, утверждавшие, что они представляют Supermicro или занимают госдолжности. Посредники требовали внести изменения в дизайн материнских плат, предлагая взятки в связи со своими необычными запросами. Если это не срабатывало, то они угрожали руководителям заводов проверками, которые могли привести к остановке предприятий. Как только договоренности были достигнуты, посредники организовывали доставку чипов на фабрики.

Следователи пришли к выводу, что эта сложная схема была делом рук подразделения Народно-освободительной армии Китая, специализирующегося на атаках аппаратного обеспечения. Существование этой группы никогда не комментировалось, но один из чиновников признался: «Мы приглядывали за этими ребятами достаточно давно, но по определенным причинам не хотели об этом распространятся». Предполагается, что эта группа нацелена на высокоприоритетные цели, включая передовые коммерческие технологии и компьютеры конкурирующих вооруженных сил. В прошлых атаках его объектами были разработки высокопроизводительных компьютерных чипов и вычислительные системы крупных американских интернет-провайдеров.

Предоставив подробности репортажа Businessweek, Министерство иностранных дел Китая направило заявление, в котором говорится, что «Китай является последовательным сторонником кибербезопасности». Министерство также добавило, что в 2011 году Китай предложил международные гарантии по аппаратной безопасности вместе с другими членами Шанхайской организации сотрудничества. В заключение заявления говорится: «Мы надеемся, что стороны будут меньше выдвигать необоснованных обвинений и подозрений, и вести более конструктивный разговор и сотрудничество, чтобы мы могли вместе работать над созданием мирного, безопасного, открытого, совместного и упорядоченного киберпространства».

Атака оборудования Supermicro была совершенно иного порядка, чем предыдущие эпизоды, приписываемые китайским военным, т.к. потенциально угрожала огромному количеству конечных пользователей, среди которых были и критически важные. Apple, со своей стороны, лишь эпизодически использовала оборудование Supermicro в своих центрах обработки данных в течение многих лет, но отношения между ними обострились после 2013 года, когда Apple приобрела стартап под названием Topsy Labs, который создал сверхбыструю технологию для индексации и поиска огромных массивов интернет-контента. К 2014 году стартап начал строить небольшие центры обработки данных в крупных городах мира или вблизи них. По словам трех высокопоставленных инсайдеров Apple, целью этого проекта, известного внутри компании как Ledbelly, было ускорение функции поиска для голосового помощника Siri.

Документы, попавшие в распоряжение Businessweek, показывают, что в 2014 году Apple планировала заказать более 6 000 серверов Supermicro для установки на 17 площадках, включая Амстердам, Чикаго, Гонконг, Лос-Анджелес, Нью-Йорк, Сан-Хосе, Сингапур и Токио, плюс 4 000 серверов для существующих центров обработки данных в Северной Каролине и Орегоне. Объем этих заказов должен был удвоиться, до 20 000, к 2015 году. Проект по ускорению поиска для голосового помощника Siri сделал Apple важным клиентом Supermicro в тот самый момент, когда выяснилось о манипуляциях с оборудованием этого производителя.

Задержки проекта и первые проблемы с производительностью

означали, что порядка 7 000 серверов Supermicro работали в сети Apple к тому времени,

когда служба безопасности компании обнаружила модифицированные чипы. Поскольку Apple, по словам американского

чиновника, не предоставила следователям доступ на свои объекты и подозрительному

оборудованию, масштабы атаки остались не были оценены должным образом.

Американские следователи в конце концов установили список пострадавших компаний. Поскольку модифицированные чипы были разработаны таким образом для установки соединений с анонимными узалами в Интернете для получения дальнейших инструкций, оперативники смогли взломать эти компьютеры, и определить других пострадавших. Хотя следователи не могли быть уверены, что нашли всех пострадавших, человек, знакомый с ходом расследования в США, говорит, что в конечном итоге они пришли к выводу, что речь идет почти о 30 компаниях.

Оставался вопрос о том, кого и как уведомлять. Американские чиновники годами предупреждали, что оборудование, производимое двумя китайскими телекоммуникационными гигантами, Huawei Corp. и ZTE Corp., подвергалось манипуляциям со стороны китайского правительства (Huawei и ZTE утверждали, что таких манипуляций не было). Но о подобном публичном предупреждении в отношении американской компании не могло быть и речи. Вместо этого официальные лица обратились к небольшому числу важных клиентов Supermicro. Один из руководителей крупной компании, предоставляющей услуги хостинга, говорит, что смысл, который он вынес из этого уведомления, был ясен: оборудование Supermicro небезопасно. «Это был словно приказ для всех – нужно избавиться от всего этого барахла», так прокомментировал рекомендации правительства этот руководитель.

Amazon, в свою очередь, начала переговоры о приобретении стартапа Elemental Technologies, но, по словам одного человека, знакомого с ходом обсуждения, летом 2015 года Amazon поменял свою позицию, узнав, что совет директоров Elemental Technologies близок к заключению сделки с другим покупателем. Amazon объявила о приобретении Elemental Technologies в сентябре 2015 года, стоимость сделки, по мнению одного из знакомых с ней лиц, составила 350 миллионов долларов. Источники сообщили, что Amazon намеревалась перенести программное обеспечение Elemental Technologies в облако AWS, чипы, материнские платы и серверы которого обычно разрабатываются внутри компании и собираются на заводах, с которыми Amazon заключает прямые контракты.

По словам двух человек, знакомых с деятельностью AWS, исключением из общего для Amazon правила были центры обработки данных AWS в Китае, которые были укомплектованы серверами Supermicro. Помня о выводах Elemental Technologies, команда безопасности Amazon провела собственное расследование в пекинских центрах AWS и обнаружила там модифицированные материнские платы, включая более сложные конструкции, чем те, с которыми они сталкивались ранее. Со слов человека, видевшего фотографии чипов, в одном случае модифицированные чипы были настолько крошечными, что их встраивали между слоями стекловолокна, на которые крепились другие компоненты – это поколение чипов было меньше, чем заточенный кончик карандаша (Amazon отрицает, что AWS знала о найденных в Китае серверах с модифицированными чипами).

Китай давно известен тем, что следит за банками, производителями и обычными гражданами на своей территории, и основными клиентами китайского облака AWS были местные компании или иностранные организации, ведущие деятельность на территории Китая. Тем не менее, тот факт, что страна, по-видимому, проводила эти операции в облаке Amazon, поставил компанию перед неразрешимой проблемой. По словам человека, знакомого с ходом исследования компании, специалисты по безопасности Amazon решили, что незаметно удалить оборудование будет сложно, и что даже если бы они смогли придумать способ проведения такой замены, это вспугнуло бы злоумышленников. Вместо этого команда разработала метод мониторинга чипов. В последующие месяцы они обнаружили короткие контрольные соединения между злоумышленниками и скомпрометированными серверами, но не заметили никаких попыток удалить данные. Это, скорее всего, означало, что злоумышленники либо берегли чипы для последующей операции, либо проникли в другие сегменты сети до начала мониторинга – ни один из этих вариантов не был приемлемым для компании Amazon.

Когда в 2016 году правительство Китая собиралось принять новый закон о кибербезопасности, который многие за пределами страны рассматривали как предлог для предоставления властям более широкого доступа к конфиденциальным данным, Amazon решила предпринять ряд превентивных действий. В августе компания передала операционный контроль над своим пекинским центром обработки данных местному партнеру, компании Beijing Sinnet, что, по словам представителей компании, было необходимо для соблюдения нового закона. В ноябре следующего года Amazon продала всю инфраструктуру Beijing Sinnet примерно за 300 миллионов долларов. Человек, знакомый с расследованием Amazon, назвал продажу «болезненным удалением гангрены».

Что касается Apple, то один из трех высокопоставленных инсайдеров говорит, что летом 2015 года, через несколько недель после обнаружения модифицированных чипов, компания начала удалять все серверы Supermicro из своих центров обработки данных, и этот процесс Apple внутри компании назвала «обнулением». По словам инсайдера, все 7,000 серверов Supermicro были заменены в течение нескольких недель (компания Apple отрицает этот факт). В 2016 году Apple сообщила Supermicro, что полностью разрывает отношения – представитель Apple в ответ на вопросы Businessweek объяснил это решение несвязанным и относительно незначительным инцидентом безопасности.

В августе того года генеральный директор Supermicro Лян сообщил, что компания потеряла двух крупных клиентов. Хотя он не назвал их, один из них был позже идентифицирован в новостных сообщениях как Apple. Лян обвинил конкурентов в потере заказчиков, но его объяснение было туманным – «Когда клиенты попросили снизить цену, наши сотрудники не смогли оперативно среагировать на запрос», прокомментировал Лян в ходе телефонной конференции с аналитиками. Пресс-секретарь Supermicro Пери Хейс (Perry Hayes), заявил, что компания никогда не получала уведомлений о наличии модифицированных чипов в материнских платах ни от клиентов, ни от правоохранительных органов США.

Одновременно с обнаружением модифицированных чипов в 2015 году и продолжающимся расследованием компания Supermicro столкнулась с бухгалтерской проблемой, которую компания характеризует как проблему, связанную со сроками признания доходов. Пропустив два срока подачи квартальных и годовых отчетов, требуемых регуляторами, компания Supermicro была исключена из списка Nasdaq 23 августа 2015 года – это стало сильным ударом для компании, чей годовой доход резко вырос за предыдущие четыре года – с 1,5 млрд долларов в 2014 году до прогнозируемых 3,2 млрд долларов в 2015 году.

В пятницу в конце сентября 2015 года президент Барак Обама (Barack Obama) и председатель КНР Си Цзиньпин (Xi Jinping) собрались вместе в Белом доме на пресс-конференцию, главной темой которой стало знаковое соглашение по кибербезопасности. После нескольких месяцев переговоров США добились от Китая серьезных уступок: Китай больше не будет поддерживать действия хакеров по похищению американской интеллектуальной собственности в интересах китайских компаний. По словам человека, знакомого с ходом обсуждений между высокопоставленными чиновниками правительства США, Белый дом был глубоко обеспокоен тем, что Китай готов пойти на уступки, потому что он уже разрабатывает гораздо более продвинутые и скрытные формы хакерства, основанные на его почти монопольном владении цепочкой поставок технологий.

Спустя несколько недель после объявления соглашения правительство США и Пентагон вызвали на срочную встречу несколько десятков руководителей технологических компаний. По словам присутствовавших, представители Министерства обороны рассказали технологам о недавней атаке и попросили их подумать о создании коммерческих продуктов, способных обнаруживать модификации аппаратного обеспечеия. Присутствующим не сообщили название производителя оборудования, но по крайней мере некоторым в комнате было ясно, что речь идет о компании Supermicro.

Обсуждаемая проблема была не только технологической – она тесным образом связана с принятыми несколько десятилетий назад решениями о переносе высокотехнологического производства в Юго-Восточную Азию. За прошедшие годы дешевое китайское производство стало основой бизнес-моделей многих крупнейших технологических компаний Америки. Например, в начале своей деятельности компания Apple производила большинство своих электронных устройств внутри страны. Затем в 1992 году она закрыла современный завод по сборке материнских плат и компьютеров в калифорнийском Фримонте (Fremont) и перенесла бОльшую часть производства за границу.

В течение десятилетий безопасность цепочки поставок не вызывала вопросов, несмотря на неоднократные предупреждения западных чиновников. Сформировалось убеждение, что Китай вряд ли поставит под угрозу свое положение мастерской мира, позволив своим шпионам вмешиваться в работу заводов. В результате решение о том, где строить коммерческие системы, принималось в основном в зависимости от того, где мощности были самыми большими и дешевыми. «В итоге получилась классическая сделка с дьяволом – вы можете получать меньший (чем вам нужен) объем безопасных изделий или вы можете получать нужные объемы, но такие поставки будут связаны с определенным риском. Нетрудно догадаться, что большинство компаний выбрало второй вариант», говорит один бывший американский чиновник.

За три года, прошедшие после встречи федеральных властей США с высшим руководством ряда производителей, не появилось, и, похоже, не появится, коммерчески жизнеспособного способа обнаружения атак, подобных той, что была совершена на материнские платы Supermicro. Лишь ограниченное количество компаний обладают ресурсами сравнимые с Apple и Amazon, но даже им потребовалась определенная доля везения, чтобы зафиксировать проблему. «Модифицированные чипы представляют собой острие передовых технологий, и пока не существует простого технологического решения их обнаружения. Инвестировать нужно в полезные для конечного потребителя продукты, и нужно избегать инвестиций в продукты, которые по разным причинам потребители не готовы принять», говорит один из присутствовавших на встрече с федеральным правительством США.

Bloomberg LP является клиентом Supermicro. По словам представителя Bloomberg LP, компания не обнаружила никаких доказательств того, что она пострадала от проблем с оборудованием, о которых говорится в статье.

Перевод статьи The Big Hack: How China Used a Tiny Chip to Infiltrate U.S. Companies

Тэги: США, Китай, Санкции, Технологии

06.10.2022

Американские следователи в конце концов установили список пострадавших компаний. Поскольку модифицированные чипы были разработаны таким образом для установки соединений с анонимными узалами в Интернете для получения дальнейших инструкций, оперативники смогли взломать эти компьютеры, и определить других пострадавших. Хотя следователи не могли быть уверены, что нашли всех пострадавших, человек, знакомый с ходом расследования в США, говорит, что в конечном итоге они пришли к выводу, что речь идет почти о 30 компаниях.

Оставался вопрос о том, кого и как уведомлять. Американские чиновники годами предупреждали, что оборудование, производимое двумя китайскими телекоммуникационными гигантами, Huawei Corp. и ZTE Corp., подвергалось манипуляциям со стороны китайского правительства (Huawei и ZTE утверждали, что таких манипуляций не было). Но о подобном публичном предупреждении в отношении американской компании не могло быть и речи. Вместо этого официальные лица обратились к небольшому числу важных клиентов Supermicro. Один из руководителей крупной компании, предоставляющей услуги хостинга, говорит, что смысл, который он вынес из этого уведомления, был ясен: оборудование Supermicro небезопасно. «Это был словно приказ для всех – нужно избавиться от всего этого барахла», так прокомментировал рекомендации правительства этот руководитель.

Amazon, в свою очередь, начала переговоры о приобретении стартапа Elemental Technologies, но, по словам одного человека, знакомого с ходом обсуждения, летом 2015 года Amazon поменял свою позицию, узнав, что совет директоров Elemental Technologies близок к заключению сделки с другим покупателем. Amazon объявила о приобретении Elemental Technologies в сентябре 2015 года, стоимость сделки, по мнению одного из знакомых с ней лиц, составила 350 миллионов долларов. Источники сообщили, что Amazon намеревалась перенести программное обеспечение Elemental Technologies в облако AWS, чипы, материнские платы и серверы которого обычно разрабатываются внутри компании и собираются на заводах, с которыми Amazon заключает прямые контракты.

По словам двух человек, знакомых с деятельностью AWS, исключением из общего для Amazon правила были центры обработки данных AWS в Китае, которые были укомплектованы серверами Supermicro. Помня о выводах Elemental Technologies, команда безопасности Amazon провела собственное расследование в пекинских центрах AWS и обнаружила там модифицированные материнские платы, включая более сложные конструкции, чем те, с которыми они сталкивались ранее. Со слов человека, видевшего фотографии чипов, в одном случае модифицированные чипы были настолько крошечными, что их встраивали между слоями стекловолокна, на которые крепились другие компоненты – это поколение чипов было меньше, чем заточенный кончик карандаша (Amazon отрицает, что AWS знала о найденных в Китае серверах с модифицированными чипами).

Китай давно известен тем, что следит за банками, производителями и обычными гражданами на своей территории, и основными клиентами китайского облака AWS были местные компании или иностранные организации, ведущие деятельность на территории Китая. Тем не менее, тот факт, что страна, по-видимому, проводила эти операции в облаке Amazon, поставил компанию перед неразрешимой проблемой. По словам человека, знакомого с ходом исследования компании, специалисты по безопасности Amazon решили, что незаметно удалить оборудование будет сложно, и что даже если бы они смогли придумать способ проведения такой замены, это вспугнуло бы злоумышленников. Вместо этого команда разработала метод мониторинга чипов. В последующие месяцы они обнаружили короткие контрольные соединения между злоумышленниками и скомпрометированными серверами, но не заметили никаких попыток удалить данные. Это, скорее всего, означало, что злоумышленники либо берегли чипы для последующей операции, либо проникли в другие сегменты сети до начала мониторинга – ни один из этих вариантов не был приемлемым для компании Amazon.

Когда в 2016 году правительство Китая собиралось принять новый закон о кибербезопасности, который многие за пределами страны рассматривали как предлог для предоставления властям более широкого доступа к конфиденциальным данным, Amazon решила предпринять ряд превентивных действий. В августе компания передала операционный контроль над своим пекинским центром обработки данных местному партнеру, компании Beijing Sinnet, что, по словам представителей компании, было необходимо для соблюдения нового закона. В ноябре следующего года Amazon продала всю инфраструктуру Beijing Sinnet примерно за 300 миллионов долларов. Человек, знакомый с расследованием Amazon, назвал продажу «болезненным удалением гангрены».

Что касается Apple, то один из трех высокопоставленных инсайдеров говорит, что летом 2015 года, через несколько недель после обнаружения модифицированных чипов, компания начала удалять все серверы Supermicro из своих центров обработки данных, и этот процесс Apple внутри компании назвала «обнулением». По словам инсайдера, все 7,000 серверов Supermicro были заменены в течение нескольких недель (компания Apple отрицает этот факт). В 2016 году Apple сообщила Supermicro, что полностью разрывает отношения – представитель Apple в ответ на вопросы Businessweek объяснил это решение несвязанным и относительно незначительным инцидентом безопасности.

В августе того года генеральный директор Supermicro Лян сообщил, что компания потеряла двух крупных клиентов. Хотя он не назвал их, один из них был позже идентифицирован в новостных сообщениях как Apple. Лян обвинил конкурентов в потере заказчиков, но его объяснение было туманным – «Когда клиенты попросили снизить цену, наши сотрудники не смогли оперативно среагировать на запрос», прокомментировал Лян в ходе телефонной конференции с аналитиками. Пресс-секретарь Supermicro Пери Хейс (Perry Hayes), заявил, что компания никогда не получала уведомлений о наличии модифицированных чипов в материнских платах ни от клиентов, ни от правоохранительных органов США.

Одновременно с обнаружением модифицированных чипов в 2015 году и продолжающимся расследованием компания Supermicro столкнулась с бухгалтерской проблемой, которую компания характеризует как проблему, связанную со сроками признания доходов. Пропустив два срока подачи квартальных и годовых отчетов, требуемых регуляторами, компания Supermicro была исключена из списка Nasdaq 23 августа 2015 года – это стало сильным ударом для компании, чей годовой доход резко вырос за предыдущие четыре года – с 1,5 млрд долларов в 2014 году до прогнозируемых 3,2 млрд долларов в 2015 году.

В пятницу в конце сентября 2015 года президент Барак Обама (Barack Obama) и председатель КНР Си Цзиньпин (Xi Jinping) собрались вместе в Белом доме на пресс-конференцию, главной темой которой стало знаковое соглашение по кибербезопасности. После нескольких месяцев переговоров США добились от Китая серьезных уступок: Китай больше не будет поддерживать действия хакеров по похищению американской интеллектуальной собственности в интересах китайских компаний. По словам человека, знакомого с ходом обсуждений между высокопоставленными чиновниками правительства США, Белый дом был глубоко обеспокоен тем, что Китай готов пойти на уступки, потому что он уже разрабатывает гораздо более продвинутые и скрытные формы хакерства, основанные на его почти монопольном владении цепочкой поставок технологий.

Спустя несколько недель после объявления соглашения правительство США и Пентагон вызвали на срочную встречу несколько десятков руководителей технологических компаний. По словам присутствовавших, представители Министерства обороны рассказали технологам о недавней атаке и попросили их подумать о создании коммерческих продуктов, способных обнаруживать модификации аппаратного обеспечеия. Присутствующим не сообщили название производителя оборудования, но по крайней мере некоторым в комнате было ясно, что речь идет о компании Supermicro.

Обсуждаемая проблема была не только технологической – она тесным образом связана с принятыми несколько десятилетий назад решениями о переносе высокотехнологического производства в Юго-Восточную Азию. За прошедшие годы дешевое китайское производство стало основой бизнес-моделей многих крупнейших технологических компаний Америки. Например, в начале своей деятельности компания Apple производила большинство своих электронных устройств внутри страны. Затем в 1992 году она закрыла современный завод по сборке материнских плат и компьютеров в калифорнийском Фримонте (Fremont) и перенесла бОльшую часть производства за границу.

В течение десятилетий безопасность цепочки поставок не вызывала вопросов, несмотря на неоднократные предупреждения западных чиновников. Сформировалось убеждение, что Китай вряд ли поставит под угрозу свое положение мастерской мира, позволив своим шпионам вмешиваться в работу заводов. В результате решение о том, где строить коммерческие системы, принималось в основном в зависимости от того, где мощности были самыми большими и дешевыми. «В итоге получилась классическая сделка с дьяволом – вы можете получать меньший (чем вам нужен) объем безопасных изделий или вы можете получать нужные объемы, но такие поставки будут связаны с определенным риском. Нетрудно догадаться, что большинство компаний выбрало второй вариант», говорит один бывший американский чиновник.

За три года, прошедшие после встречи федеральных властей США с высшим руководством ряда производителей, не появилось, и, похоже, не появится, коммерчески жизнеспособного способа обнаружения атак, подобных той, что была совершена на материнские платы Supermicro. Лишь ограниченное количество компаний обладают ресурсами сравнимые с Apple и Amazon, но даже им потребовалась определенная доля везения, чтобы зафиксировать проблему. «Модифицированные чипы представляют собой острие передовых технологий, и пока не существует простого технологического решения их обнаружения. Инвестировать нужно в полезные для конечного потребителя продукты, и нужно избегать инвестиций в продукты, которые по разным причинам потребители не готовы принять», говорит один из присутствовавших на встрече с федеральным правительством США.

Bloomberg LP является клиентом Supermicro. По словам представителя Bloomberg LP, компания не обнаружила никаких доказательств того, что она пострадала от проблем с оборудованием, о которых говорится в статье.

Перевод статьи The Big Hack: How China Used a Tiny Chip to Infiltrate U.S. Companies

Тэги: США, Китай, Санкции, Технологии

06.10.2022

Nvidia наносит удар по сетям 5G - Ericsson и Nokia ждут трудные времена

Они угробили Intel

Обзор полупроводниковой промышленности на 2026 год

Уроки истории. Великое строительство железных дорог

Уроки истории: Производство полупроводников в 1990-е

Уроки истории. Производство полупроводников в 1980-х

Уроки истории. Крах телекома

Semicap. Обзор технологий высокоплотного монтажа

Оборудование для производства полупроводников. Введение

Почему Советский Союз так и не добрался до Луны?

Nokia 2.0

Американские сенаторы предлагают налоговые льготы для производитей полупроводников

Безос, Брэнсон, Маск: что нужно знать о новой космической гонке

Годовой обзор беспроводных сетей в США – важные моменты

Как беспилотники за 44 дня поставили точку в затянувшемся конфликте

Опубликованы документы о связях компании Huawei c программами незаконной слежки за гражданами

Как китайские хакеры американцев ломали

Операция ЦРУ по получению данных о советских ракетах

Google. Когда не мышь находится в лабиринте, а лабиринт в мыши

Alexander (c) Stikhin